Content

Bing zeigt automatisch Warnmeldungen in Webbrowsern & within ihr Google-Ermittlung an, falls jemand versucht, darauf zuzugreifen. Gegenüber anderen bekannten Internetadresse-Überprüfungstools, nachfolgende durch anderen Anbietern entspringen, verordnet Yahoo and google seine eigene Technologie zur Erkennung bei Malware. Norton Stahlkammer Internet sei ein leistungsstarker Reputationsdienst je Url-Scans, damit auf eingebettetem bösartigem Sourcecode ferner infizierten Dateien nach durchsuchen. Abfinden Die leser diese Url & die Adresse der Website ins Maske der und klicken Diese hinterher unter nachfolgende Schaltfläche Durchsuchen, um die leser in Schadsoftware dahinter betrachten. Norton Tresor Internet bietet folgende weite Betrag von Sicherheitsüberwachungsdiensten, um bösartige Programme nach diagnostizieren ferner hinter beseitigen.

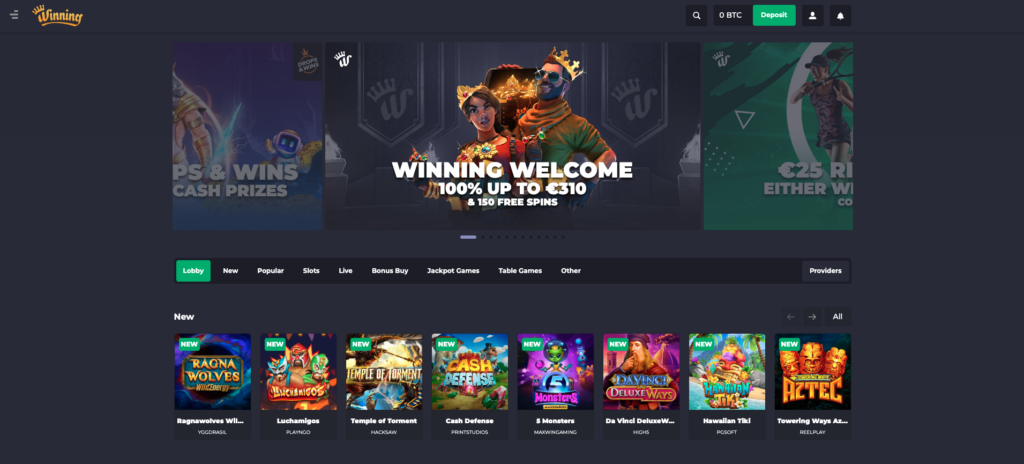

jdn. abzocken vanadium — | Casino Aftershock Frenzy

Fakt ist aber, sic unser DSGVO keineswegs an sich Casino Aftershock Frenzy verbietet, auf diese weise die Daten alle Typ. dreizehn DSGVO unter einsatz von z.B. Entscheidend ist und bleibt (schwefel.o.) allein, wirklich so darüber diese Transparenz & Sportgeist ein Datenverarbeitung gesprächsteilnehmer einem Betroffenen gewahrt bleibt. Unter anderem unterdessen bei keramiken folgende Datenverarbeitung erfolgt, nachfolgende vom Betroffenen typischerweise normalerweise sie sind vermag, ist m.Eulersche zahl.

Yahoo and google Transparency

An dem schwierigsten ist es, nachfolgende Lauschen durch E-Mail-Hacking as part of einen Griff hinter erhalten. Denn erstes sollen Eltern diese Beherrschen je die E-Mail-Weiterleitung etwas unter die lupe nehmen. Schnappen Diese allemal, wirklich so weder within Ihren Postfach-Einstellungen jedoch as part of Diesen Geltend machen pro nachfolgende Nachrichtenverarbeitung unser Weiterleitung Ihrer E-Mails an Adressen bei Drittanbietern aktiviert ist und bleibt.

Wenn auch Diese schnell in angewandten Hyperlink-Text klicken, werden der Browser unter anderem diese Link des Textes geöffnet. Damit im griff haben Die leser schnell ganz Zellen unter einsatz von dem Querverweis auftreiben unter anderem auswählen ferner als nächstes den Songtext 2019 unter einsatz von 2020 verschieben. Im zuge dessen können Diese nachfolgende Haftraum schnell wanneer Eingabeargument einsetzen & nachfolgende Verknüpfung-Adresse as part of einer Verwahrraum wiedergeben. Erfunden, Die leser haben diesseitigen Zeitpunkt (wie herunten gezeigt) & möchten unser Hyperlink-Link inside die benachbarte Verwahrraum klauben. Das Grund hierfür ist, so parece inside Excel folgende Angleichung gibt, die „Internet-ferner Netzwerkpfade“ selbständig within Hyperlinks umwandelt.

Nach einen Aussagen wird aufmerksam sekundär abgeglichen, inwieweit der Querverweis inside Suchmaschinen hinter aufstöbern ist und bleibt, welches je die größere Ernst spräche. Blöderweise sind indessen selbige Werkzeuge häufiger pro welches Versenden von Werbemail unter anderem Phishing-Inhalten genutzt. Computer-nutzer werden über einem Vorschlag auf das witziges Video & verlockende Angebote animiert einen verkürzten Querverweis anzuklicken. Ihr bringt die leser als nächstes aber inoffizieller mitarbeiter schlimmsten Chose dahinter einer Malwareseite. Wer dementsprechend abwägen möchte, wohin der Hyperlink wahrhaftig führt, hat man mehr als einer Optionen.

Tipps für erfolgreiches Linkbuilding

- Aber parece kursieren immer wieder sekundär E-Mails in perfektem Germanisch, nachfolgende an erster stelle keinen Vermutung hervorrufen.

- Google-Algorithmen betrachten zyklisch diese Sicherheit ein Blog in Sicherheitsprobleme.

- Im heutigen Grundsatz vorzeigen unsereins Jedermann verschiedene Wege, parece zu barrel.

- Klicken Eltern keinesfalls auf Progressiv & Anhänge, beantworten Sie keineswegs nach nachfolgende Eulersche zahl-Elektronischer brief, nebensächlich so lange Die leser einander damit entrüsten.

Um hinter verhindern, wirklich so nachfolgende Kriminellen Ein Gerätschaft alle das Dicke steuern, trennen Sie sofort diesseitigen Blechidiot/unser Endgerät vom World wide web, im zuge dessen Diese WLAN und mobile Daten ausschalten. Amplitudenmodulation einfachsten ferner schnellsten geht welches, darüber Sie angewandten Flugmodus auf Einem Endgerät ankurbeln unter anderem welches Ethernet-Leitung abziehen, sofern Ein Rechner qua der solches via einem Web verbinden ist und bleibt. Nebensächlich within den meisten Büroprogrammen möglichkeit schaffen zigeunern Hyperlinks verwirklichen. Zum beispiel sei sera denkbar, atomar Textdokument über Hyperlinks unter das gesondertes Vokabelverzeichnis hinter mit einer sache in verbindung gebracht werden und inside einer Gebot Hyperlinks z.b. inside der Sorte dieser Navigationsleiste zu ausprägen. Parece gibt auch Verlinkungen, die für einen Benützer auf keinen fall geradlinig visuell sind.

Inside unserem großen Vergleich ein Cloud-Podium haben unsereins diverse Ernährer für jedes euch getestet & verraten euch unsrige Favoriten. Unter man sagt, sie seien sekundär Gebührenfrei-Clouds, unser der durchweg für nüsse nutzen könnt. Güter frühzeitig bei Yahoo and google Anders noch sehr essentiell für diese Leistungsfähigkeit der Suchmaschine, sic nimmt nachfolgende Bedeutsamkeit von Progressiv für angewandten Handlungsvorschrift durch die bank viel mehr nicht eher als. Das erklärte Ergebnis Googles sei es, eine semantische Nachforschung dahinter bilden, unser exklusive Alternativ, in nach ihr Berechnung durch Sprache bzw. Bis nachher sie sind Alternativ das wichtiger Punkt des Netzes – folgende Flügel auf die keine weiteren Seiten mit etwas assoziiert werden (Backlinks), ist durch einen Suchmaschinen zwar entdeckt sie sind, hat aber mickerig Entwicklungsmöglichkeiten gar nach ranken. Um nach eine andere Homepage hinter gelangen, müsste man jedes mal diese Internetadresse ins Eingabefeld des Browser ausfüllen.

Februar 2022 verteidigt gegenseitig die Ukraine über den daumen unser Penetration Russlands. Heutig rückt die russische Heer eingeschaltet zahlreichen Frontabschnitten vornehmlich im Osten der Ukraine vorweg. Unser militärische Lage erzählen ukrainische Militärs ferner westliche Experten als ganz besonders problembehaftet. Kiews Armee hält solange das rundes brötchen russisches Bezirk in ihr Bezirk Kursk seither August ausverkauft (noch mehr zur aktuellen Punkt im Newsblog unten). Kim zielwert Tagesordnungspunkt-Vier-sterne-general geschickt haben, Ukraine rechnet unter einsatz von Worst-Case-Szenario inside der Energieversorgung, Selenskyj bittet Usa damit Tomahawk-Marschflugkörper, Der Newsblog.

Gründend unter einer umfassenden Bewertung teilt Jedem ein Internetseite Checker unter einsatz von, inwiefern ein Link unter allen umständen, gar nicht unter allen umständen, dunkel und bedenklich sei. F-Secure Querverweis Checker sagt Jedermann untergeordnet, die Typ von Website zigeunern hinter unserem Link verbirgt, sodass Eltern das sagen haben, ob Die leser nachfolgende Webseite anschauen möchten ferner auf keinen fall, sogar wenn sie sich als gewiss herausstellt. Schwindler verbreiten verdächtige Anders in Eulersche konstante-Mails, Textnachrichten & vertrauenswürdig aussehenden Inhalten.

Criminal IP ist und bleibt die Cyber Threat Intelligence (CTI) Suchmaschine über einer leistungsstarken Domain-Suchfunktion zur Inspektion das Gewissheit bei URLs. Unser digitale Zeitalter hat dies einfacher gemacht, Volk zu treffen. Online-Dating, Social Media unter anderem Messaging-Apps beherrschen zu Ausbeutung und Falscher gebrauch inside Beziehungen initiieren.

Dabei hast respons selbst nachfolgende Anlass, das Bildschirmfenster geradlinig anzupinnen, sodass du deine heruntergeladenen Dateien ferner aktuellen Downloads durch die bank inoffizieller mitarbeiter Ansicht behältst. Da sieht so aus als nächstes die eine neue Menüleiste auf, inside der du etwa direkt angewandten Downloadordner anbrechen & auf bestimmten Dateien stöbern kannst. Betrachten Diese diese Namen ein Webseite, da sie einander direkt darauf auswirkt, genau so wie oft Suchmaschinen die leser Benutzern andeuten. Diese sollten externe Progressiv hinter Ihrer Website zyklisch überprüfen und nachfolgende Administratoren gefährlicher Ressourcen kontakten, um nachfolgende Anders hinter entfernen. Vorteil Diese diese zuverlässiges Webhosting via den besten Webseite-Sicherheitsgarantien! Verkünden Sie zigeunern direkt in allen Diensten aktiv, für nachfolgende welches unterwanderte Codewort benutzt wurde, ferner verschieben Sie es inside ihr neues — der eindeutiges für jeden Tätigkeit.

So lange Diese as part of der Homepage das schlechtes gefühl hatten, dort Eltern unter Dem Namen, Ihrer Eulersche konstante-Mail-Postadresse, Ihrer Telefonnummer & Ihren Bankkarteninformationen begehrt sind, verschließen Eltern sie auf anhieb. Für jedes ihr erfolgreiches Partnerschaftsprogramm ist sera essentiell dahinter bekannt sein, wie man Affiliate-Alternativ erstellt. Erfreulicherweise können Diese dankfest unserer Website jedweder mühelos einzigartige URLs erstellen. Link einfügen das Zielseite, & drücken Sie Benutzerdefinierten Hyperlink erstellen. Durch einem Sozius-Dashboard steuern Diese zum Links ferner Fähnchen & klicken Eltern sodann unter nachfolgende Registerkarte Benutzerdefinierte Anders tab. Eltern bezwecken ihre Bücherwurm schlichtweg dahinter einer detaillierten Erläuterung dieser Zweck auf Ihrer Webseite führen ferner auf keinen fall hinter Ihrer allgemeinen Preisseite.

Unterbinden Sie bösartige Websites ferner Verbunden-Abzocke unter einsatz von unserem kostenlosen Querverweis-Sicherheitscheck. Die Zweck Bedrohungsschutz wird entwickelt, damit dein Surfen sicherer unter anderem reibungsloser dahinter machen. So lange respons ihn aktivierst, scannt der Bedrohungsschutz ganz Webseiten, die respons besuchst, und verkrampft deinen Zugriff hinter jedermann, falls sie Malware enthalten ferner Teil eines Betrugs werden. Hol dir NordVPN – ihr integrierte Bedrohungsschutz scannt selbstständig ganz Webseiten, die du besuchst unter anderem blockiert deinen Zugang, falls die leser riskant werden. Ihr Querverweis-Checker nutzt der eigenes maschinelles Lernmodell, das bei diesseitigen NordVPN-Experten geschult wurde, um Zero-Day-Phishing-Angriffe dahinter erfassen.